<blockquote id="pnqo4"></blockquote>

登錄

微信登錄

打開(kāi)手機(jī)微信,,掃描二維碼

掃描成功

請(qǐng)勿刷新本頁(yè)面,按手機(jī)提示操作

中科曙光不會(huì)以任何理由要求您轉(zhuǎn)賬匯款,,謹(jǐn)防詐騙

您的微信還未注冊(cè)

中科曙光不會(huì)以任何理由要求您轉(zhuǎn)賬匯款,,謹(jǐn)防詐騙

您可以同時(shí)關(guān)注中科曙光微信公眾號(hào)

使用微信掃一掃即可登錄! 查閱資料更方便,、 快捷,!

您已經(jīng)注冊(cè)賬號(hào)和

關(guān)注微信公眾號(hào)

2025年1月

服務(wù)熱線:400-810-0466

發(fā)布時(shí)間: 2018-01-10

★背景介紹

2018年1月3日,,有媒體披露業(yè)內(nèi)通用處理器兩種安全漏洞的攻擊方式,即Meltdown【CVE-2017-5754】和Spectre【CVE-2017-5715 & CVE-2017-5753】,,影響面涉及Intel X86架構(gòu)和ARM架構(gòu)處理器,,它們的共同點(diǎn)在于允許攻擊者使用Side-Channel攻擊方式獲取內(nèi)核內(nèi)存數(shù)據(jù)。

★處理措施

Sugon第一時(shí)間成立應(yīng)急小組介入調(diào)查分析,,并與處理器和操作系統(tǒng)供應(yīng)商進(jìn)行了深入溝通,,相關(guān)漏洞的修復(fù)方案如下:

√CVE-2017-5754:需要通過(guò)升級(jí)操作系統(tǒng)補(bǔ)丁修復(fù),建議盡快聯(lián)系您所使用操作新系統(tǒng)的提供商獲取補(bǔ)丁及相關(guān)信息,;

√CVE-2017-5753:需要通過(guò)升級(jí)操作系統(tǒng)補(bǔ)丁修復(fù),,建議盡快聯(lián)系您所使用操作新系統(tǒng)的提供商獲取補(bǔ)丁及相關(guān)信息;

√CVE-2017-5715:需要通過(guò)升級(jí)處理器微碼并配合操作系統(tǒng)的補(bǔ)丁進(jìn)行修復(fù),;操作系統(tǒng)補(bǔ)丁請(qǐng)聯(lián)系您所使用操作新系統(tǒng)的提供商獲?。簧?jí)處理器微碼請(qǐng)參見(jiàn)“Sugon服務(wù)器安全加固計(jì)劃”,。

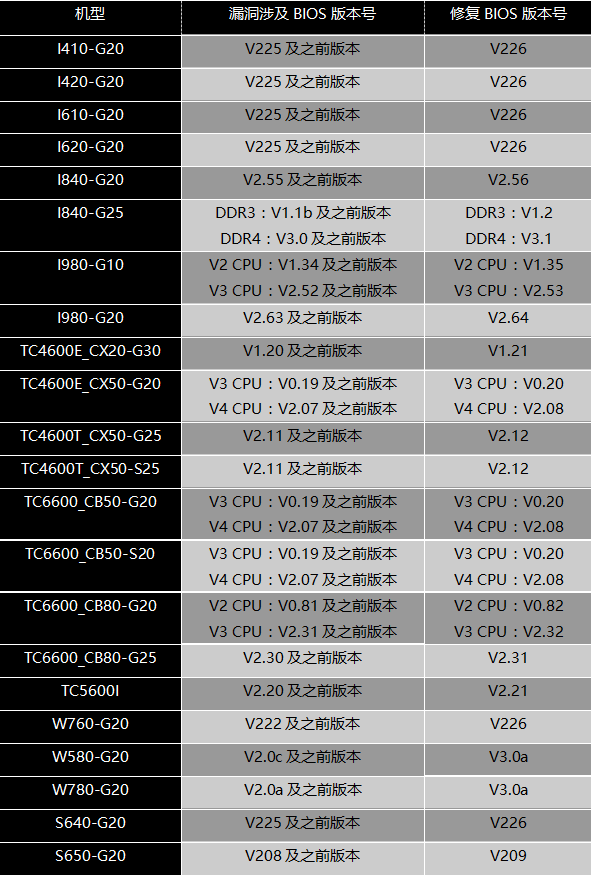

★Sugon服務(wù)器安全加固計(jì)劃

請(qǐng)持續(xù)關(guān)注本公告更新,。

★參考鏈接

√Intel:

https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00088&languageid=en-fr

√CVE:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5754

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5753

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5715

√操作系統(tǒng):

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV180002

https://access.redhat.com/security/vulnerabilities/speculativeexecution

https://www.suse.com/c/suse-addresses-meltdown-spectre-vulnerabilities/

√AMD:

津公網(wǎng)安備 12011602000521號(hào)

津公網(wǎng)安備 12011602000521號(hào)

津公網(wǎng)安備 12011602000521號(hào)

津公網(wǎng)安備 12011602000521號(hào)

注冊(cè) /

注冊(cè) /